央視今年3·15消費預警中有一項提到了手機充電站盜取數據的問題。

大概的意思就是說,免費手機充電站存在風險,可能會導致消費者手機被控制,違法分子可以通過這種方式盜取數據,甚至控制手機,并且利用短信功能獲取二維碼,進行購物消費。

這種問題需要注意嗎?當然需要,但你肯定更想知道,手機是怎么被充電站控制的,數據是怎么丟的以及該怎么防范這個問題,而如果你只想知道防范方法,可以直接全文看最后一部分。

一個叫adb的工具

就像央視報道的那樣,非正規的充電站可能就是一臺普通電腦,連接之后,直接利用adb工具就有可能從你的手機中拿到數據。

自動播放開關自動播放

手機充電站偷數據不是危言聳聽 但什么人會中招?

正在加載...

<>

adb是Android Debug Bridge的英文縮寫,中文翻譯過來叫做安卓調試橋。

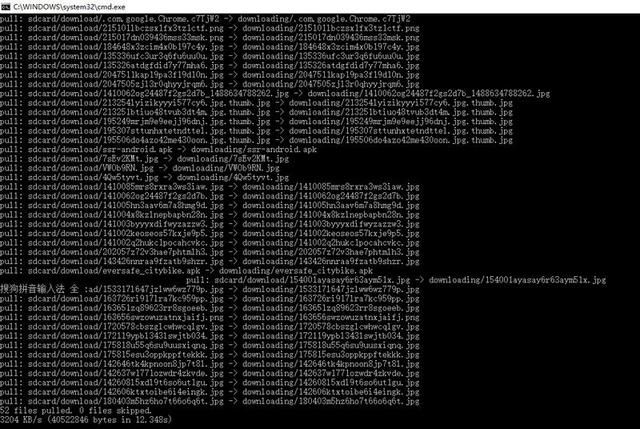

利用adb工具拷貝手機數據到電腦有個大前提,必須打開USB調試(開發者選項下),滿足了這個條件后拷貝數據只需要一條命令,例如 adb pull sdcard/Download/ Download,

可以將存儲卡中Download文件夾中的所有數據,拷貝到adb所在目錄下的Download文件夾(沒有該文件夾自動新建)。

你也可以通過 adb push 命令,將文件推送到手機存儲卡當中,例如 adb push xxxx sdcard/

上面這些主要針對的Android系統,iOS系統雖然沒有USB調試功能,但卻有類似的概念,具體則是通過開發者證書信任的方式,獲得調試設備的權限,進而獲取設備中的資料。

代碼版PC手機助手

從電腦上復制手機里的數據,還需要USB調試,這個流程聽起來好像很熟悉?

是的,你可以把adb pull、push、install等命令理解為簡配版桌面助手的核心,桌面手機助手不過是將相關的調試命令圖形化了,更加傻瓜易用。

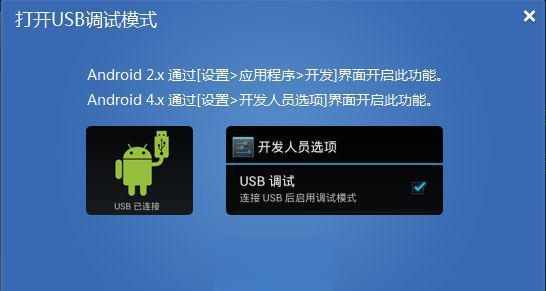

舉個例子,正常情況下,安裝手機助手連接手機之后,工具都會主動去連接設備,如果連接不成功,會提示用戶打開USB調試功能,包括一些刷機助手均是如此,成功連接之后,你就可以利用工具上的一些圖形按鈕進行數據同步、備份甚至是截屏等操作。

每點擊一個按鈕,實際上都是在運行一條或者多條adb命令。

除了上面介紹的手機和電腦相互拷貝文件的命令之外,類似的adb命令還有很多,比如打電話、發送短信、安裝/卸載應用等等,有需要可以自行搜索,而且這些功能均不需要root權限。

一些潛在的風險

手機數據丟失,本身就是一種損失,而且數據丟失還會衍生出二次損失,比如說財產損失。

央視在報道中就曾列出了一個橋段,“直接利用被控制設備的用戶信息給該用戶買了一張電影票”,至于實現方式,利用手機中用戶照片信息欺騙支付平臺是一種可能,利用短信驗證碼則是另外一種破壞性更大的可能。

流程也不復雜,通過adb工具向任意手機號碼發送短信獲取用戶的手機號,再利用該號碼獲取驗證碼,最后通過adb工具將用戶手機中的短信數據文件導出破解即可,拿到你手機號,又拿到你的驗證碼,你的支付賬戶被攻破,社交賬戶被盜也就不足為奇。

相比拷貝sdcard中的文件,對系統文件進行操作需要root權限,但這也可以先通過adb push將Supersu等權限管理應用拷貝到設備當中,再通過adb shell去運行,進而執行更復雜的操作,所以別以為沒root就安全了。

當然,這個過程中,如果設備沒root,也無法root,還可以利用監聽短信廣播的應用,然后將廣播內容生成為日志即可。

什么樣的用戶會中招?

私密信息,驗證碼被破解,這些聽起來確實很夸張,但如果你沒有下面這些習慣,大可放心使用。

首先是手機已經root。如果你的手機已經root,還在公共場合隨便連接充電站,就等于把自己的信息送給了不法分子,所以建議大家不要輕易root。

其次是使用過桌面手機助手的用戶,你的手機開發者選項和USB調試肯定是打開的,這種情況下,如果忘記關閉這兩個選項,風險同樣不可控,要想拿到這部分用戶的手機照片視頻等信息也是輕而易舉,建議養成隨用隨開,不用不開的習慣。

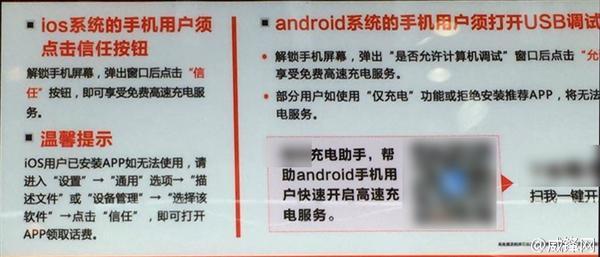

最后是那些粗心大意的用戶,在使用手機過程中,輕易的在彈出提示中點擊“信任”或者是“同意”按鈕,如果這方面不注意,就等于放棄了保護個人手機隱私的最后一道保障。

你看,iOS寫的已經明顯到不能再明顯了,“信任此電腦將允許其全權訪問您的設備及其所有數據”。

(圖片來自威鋒網)

有些充電站很壞很壞,特意劃分普通和高速充電兩個區域,然后貼張圖告訴你,只有信任了才能快充,一般人在這種情況下,用戶基本不會設防,中招概率也會變大。

但是請記住,不要隨意確認,否則你的數據可能就成了別人的囊中之物。